Feras formando Feras

Aprenda habilidades em Infraestrutura, Segurança e Automação de Redes com professores Feras que se destacam trabalhando na área.

Formação Cisco SD-WAN da ABRedes. Matrículas abertas!!

- Cursos incluído: Cisco SD-WAN

- Aulas ao vivo: 40 horas – Aulas duas vezes por semana de 18h às 22h.

- Duração: 5 semanas

- Laboratórios incluídos

- Todas as aulas são gravadas e ficam disponíveis por 6 meses.

- Garantia de término, sem custo, na turma seguinte, caso ocorra algum imprevisto.

- Verifique o cronograma e conteúdos deste treinamento.

| Semana | Conteúdos |

| Semana 1 | Revisão de conceitos de Routing e Switching para SD-WAN Introdução ao SD-WAN (Meraki e Viptela) |

| Semana 2 | SD-WAN Control Plane |

| Semana 3 | SD-WAN Data Plane |

| Semana 4 | SD-WAN Deployment SD-WAN Management Plane Centralized Control and Data Policies |

| Semana 5 | Application-Aware Routing Policies High Availability, Scalability and Disaster Recovery SD-WAN Security |

| Semana | Conteúdos |

| Semana 1 | Revisão de conceitos de Routing e Switching para SD-WAN Introdução ao SD-WAN (Meraki e Viptela) |

| Semana 2 | SD-WAN Control Plane |

| Semana 3 | SD-WAN Data Plane |

| Semana 4 | SD-WAN Deployment SD-WAN Management Plane Centralized Control and Data Policies |

| Semana 5 | Application-Aware Routing Policies High Availability, Scalability and Disaster Recovery SD-WAN Security |

Oportunidade única de se especializar em uma das tecnologias mais avançadas e procuradas do mercado SD-WAN.

Por que escolher o curso de Cisco SD-WAN?

Aprenda com Especialistas: Nossos instrutores são profissionais certificados e experientes no mercado, prontos para compartilhar seu conhecimento e insights práticos.

Conteúdo Completo: Cobertura abrangente de todos os aspectos do Cisco SD-WAN, incluindo configuração, gestão, automação e solução de problemas.

Prática em Laboratório: Sessões práticas em laboratório para aplicar o conhecimento adquirido em cenários reais.

Certificação Cisco: Prepare-se para obter a certificação Cisco SD-WAN e se destacar no mercado de trabalho.

Networking: Oportunidade de fazer networking com outros profissionais da área e expandir sua rede de contatos.

Formação Cisco ACI da ABRedes. Matrículas abertas!!

- Cursos incluído: Cisco ACI

- Aulas ao vivo: 40 horas – Aulas duas vezes por semana de 18h às 22h.

- Duração: 5 semanas

- Laboratórios incluídos

- Todas as aulas são gravadas e ficam disponíveis por 6 meses.

- Garantia de término, sem custo, na turma seguinte, caso ocorra algum imprevisto.

- Verifique o cronograma e conteúdos deste treinamento.

| Semana | Conteúdos |

| Semana 1 | Intro to ACI Summary of ACI deployments (Single-Pod/Multi-Pod/Multi-Site/Remote Leaf/vPOD/ACI Mini) ACI Fabric bring-up APIC clustering and failure scenarios Fabric upgrades dCloud labs till the end of the day |

| Semana 2 | Basic ACI policy model – provisioning a basic service Basic ACI policy model – troubleshooting a basic service GUI Walkthrough (Endpoint Tracker, atomic counters, Contract logs, scale) SPAN for Fabric dCloud labs till the end of the day |

| Semana 3 | ACI Integrations – VMM L4-7 Integrations – available options Basic L3Out connectivity dCloud labs till the end of the day |

| Semana 4 | Overview of ACI Multi-Pod and Multi-Site Network Centric vs Application Centric dCloud labs till the end of the day |

| Semana 5 | Bridge Domain tuning and Best Practices ACI Scalability guidance ACI Object model & programmability – ACI Simulator, API inspector, visore, ansible, Postman, jinja2 dCloud labs till the end of the day |

| Conteúdos |

| Introducing Cisco ACI Fabric Infrastructure and Basic Concepts |

| What Is Cisco ACI? |

| Cisco ACI Topology and Hardware |

| Describing Cisco ACI Policy Model Logical Constructs |

| Cisco ACI Logical Constructs |

| Tenant |

| Describing Cisco ACI Basic Packet Forwarding |

| Endpoint Learning |

| Basic Bridge Domain Configuration |

| Introducing External Network Connectivity |

| Cisco ACI External Connectivity Options |

| External Layer 2 Network Connectivity |

| Introducing VMM Integration |

| VMware vCenter VDS Integration |

| Resolution Immediacy in VMM |

| Explaining Cisco ACI Management |

| Out-of-Band Management |

| In-Band Management |

| Laboratórios previstos |

| Validate Fabric Discovery |

| Configure Network Time Protocol (NTP) |

| Create Access Policies and Virtual Port Channel (vPC) |

| Enable Layer 2 Connectivity in the Same Endpoint Group (EPG) |

| Enable Inter-EPG Layer 2 Connectivity |

| Enable Inter-EPG Layer 3 Connectivity |

| Compare Traffic Forwarding Methods in a Bridge Domain |

| Configure External Layer 2 (L2Out) Connection |

| Configure External Layer 3 (L3Out) Connection |

| Integrate Application Policy Infrastructure Controller (APIC) With VMware vCenter Using VMware Distributed Virtual Switch (DVS) |

Oportunidade única de se especializar em uma das tecnologias mais avançadas e procuradas do mercado ACI da CISCO pra Data Center.

Por que escolher o curso de Cisco ACI?

Aprenda com Especialistas: Nossos instrutores são profissionais certificados e experientes no mercado, prontos para compartilhar seu conhecimento e insights práticos.

Conteúdo Completo: Cobertura abrangente de todos os aspectos do Cisco ACI, incluindo configuração, gestão, automação e solução de problemas.

Prática em Laboratório: Sessões práticas em laboratório para aplicar o conhecimento adquirido em cenários reais.

Certificação Cisco: Prepare-se para obter a certificação Cisco ACI e se destacar no mercado de trabalho.

Networking: Oportunidade de fazer networking com outros profissionais da área e expandir sua rede de contatos.

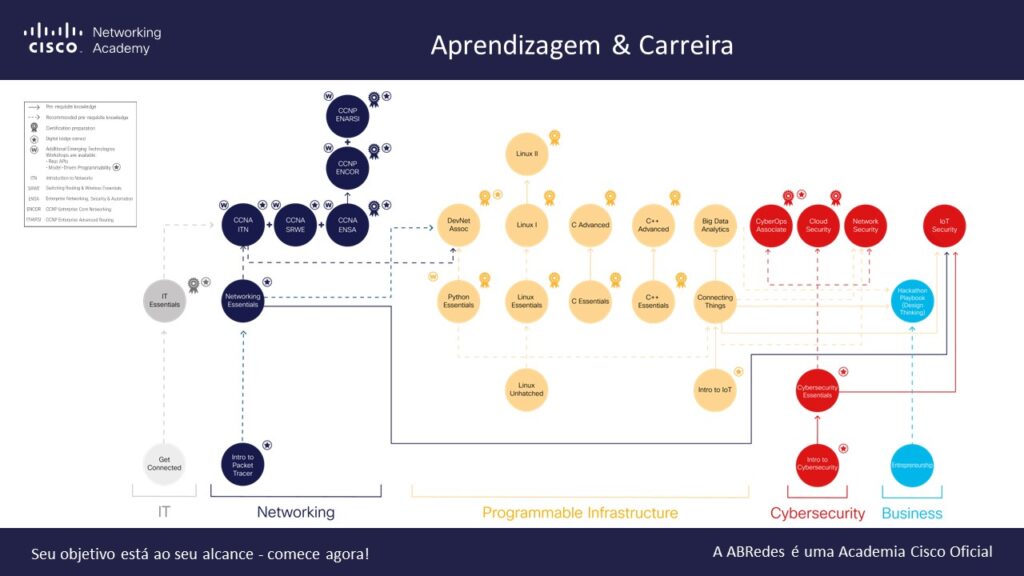

A Formação CCNA da ABRedes é oficial da Academia Cisco. Matrículas abertas!!

- 3 cursos incluídos: ITN, SRWE e ENSA

- Aulas ao vivo: 108 horas – Aulas duas vezes por semana de 19h às 22h.

- Sala de Aula Invertida: 100 videoaulas de apoio.

- Duração: 18 semanas (6 semanas por curso )

- Voucher de 58%+ para prova de certificação 200-301 (Voucher fornecido pela Cisco se o aluno atingir nota maior que 70 no exame final do curso ENSA)

- Todas as aulas são gravadas e ficam disponíveis por 6 meses.

- Garantia de término, sem custo, na turma seguinte, caso ocorra algum imprevisto.

- Extra: Orientações para se preparar para prova de certificação CCNA 200-301.

- Opcional: Credenciamento oficial para ser Instrutor da Academia Cisco (validade mundial).

- Verifique o cronograma e conteúdos deste treinamento em: https://links.abredes.com.br/cronoccna

| CCNA ITN | |||

| Bloco | Aula | Módulos | Conteúdos |

Comunicação e Conectividade de Rede Básica | Aula 01 | 1 – | As redes de hoje |

| Aula 02 | 2 – | Switch básico e configuração de dispositivo final | |

| Aula 03 | 3 – | Protocolos e modelos | |

Conceitos de Ethernet | Aula 04 | 4 & 5 – | Camada física & Sistemas de números |

| Aula 05 | 6 & 7 – | Camada de link de dados & Switching Ethernet | |

Comunicação entre Redes | Aula 06 | 8 & 9 – | Camada de rede & Resolução de endereços |

| Aula 07 | 10 – | Configuração básica do roteador | |

Endereçamento IP | Aula 08 | 11 – | Endereçamento IPv4 |

| Aula 09 | 12 & 13 – | Endereçamento IPv6 & ICMP | |

Comunicação de Aplicativos de Rede & Implementação e Segurança de uma rede pequena | Aula 10 | 14 – | Camada de transporte |

| Aula 11 | 15 & 16 – | Camada de aplicação & Fundamentos de segurança de rede | |

| Aula 12 | 17 – | Criação de uma rede pequena | |

| CCNA SRWE | |||

| Aula | Módulos | Conteúdos | |

Conceitos de comutação, VLANs e Exame de Roteamento InterVLAN | Aula 01 | 1 – | Configuração básica de dispositivos |

| Aula 02 | 2 & 3 – | Conceitos de switching & VLANs | |

| Aula 03 | 4 – | Roteamento entre VLANs | |

| Redes Redundantes | Aula 04 | 5 & 6 – | Conceitos de STP & EtherChannel |

Redes disponíveis e confiáveis | Aula 05 | 7 – | DHCPv4 |

| Aula 06 | 8 & 9 – | SLAAC e DHCPv6 & Conceitos de FHRP | |

Segurança L2 e WLANs | Aula 07 | 10 – | Conceitos de segurança de LAN |

| Aula 08 | 11 – | Configuração de segurança do switch | |

| Aula 09 | 12 & 13 – | Conceitos de WLAN & Configuração de WLAN | |

Roteamento e Exame de Configuração | Aula 10 | 14 & 15 – | Conceitos de roteamento & Roteamento estático de IP |

| Aula 11 | 16 – | Solução de problemas de rotas estáticas e padrão | |

| Aula 12 | Todos | Desafio de Integração de Habilidades | |

| CCNA ENSA | |||

| Aula | Módulos | Conteúdos | |

Configuração e Conceitos OSPF | Aula 01 | 1 – | Conceitos de OSPFv2 de área única |

| Aula 02 | 2 – | Configuração de OSPFv2 de área única | |

Segurança de Rede | Aula 03 | 3 – | Conceitos de segurança de rede |

| Aula 04 | 4 & 5 – | Conceitos da ACL & ACLs para configuração de IPv4 | |

Conceitos WAN | Aula 05 | 6 – | NAT para IPv4 |

| Aula 06 | 7 – | Conceitos de WAN | |

| Aula 07 | 8 – | Conceitos de VPN e IPsec | |

Otimizar, monitorar e solucionar problemas de redes | Aula 08 | 9 – | Conceitos de QoS |

| Aula 09 | 10 – | Gerenciamento de redes | |

| Aula 10 | 11 & 12 – | Projeto de Rede & Solução de problemas de rede | |

Tecnologias de rede emergentes | Aula 11 | 13 – | Virtualização de rede |

| Aula 12 | 14 – | Automação de rede | |

| CCNAv7.02: ITN | ||

| Módulo | Tópico | Objetivo |

| As redes de hoje | Explicar os avanços em tecnologias de rede modernas. | |

| As redes afetam nossas vidas | Explicar como as redes afetam nossas vidas diárias. | |

| Componentes de rede | Explicar como os dispositivos de host e de rede são usados. | |

| Representações e topologias de rede | Explicar as representações de rede e como elas são usadas em topologias de rede. | |

| Tipos comuns de redes | Comparar as características de tipos comuns de redes. | |

| Conexões com a Internet | Explicar como LANs e WANs se interconectam com a Internet. | |

| Redes confiáveis | Descrever os quatro requisitos básicos de uma rede confiável. | |

| Tendências das redes | Explicar como as tendências, como BYOD (Bring Your Own Device, consumerização de TI), colaboração on- line, uso de vídeo e computação em nuvem, estão mudando a maneira de interagir. | |

| Segurança da rede | Identificar algumas ameaças de segurança e soluções básicas para todas as redes. | |

| O profissional de TI | Explicar oportunidades de emprego no campo de rede. | |

| Switch básico e configuração de dispositivo final | Implementar as configurações iniciais, incluindo senhas, endereçamento IP e parâmetros de gateway padrão em um switch de rede e em dispositivos finais. | |

| Acesso ao Cisco IOS | Explicar como acessar um dispositivo Cisco IOS para fins de configuração. | |

| Navegação IOS | Explicar como navegar no Cisco IOS para configurar os dispositivos de rede. | |

| A estrutura de comandos | Descrever a estrutura de comandos do software Cisco IOS. | |

| Configuração básica de dispositivos | Configurar um dispositivo Cisco IOS usando CLI. | |

| Salvar configurações | Usar os comandos do IOS para salvar a configuração atual. | |

| Portas e endereços | Explicar como os dispositivos se comunicam no meio físico de rede. | |

| Configurar endereços IP | Configurar um dispositivo de host com um endereço IP. | |

| Verificar a conectividade | Verificar a conectividade entre dois dispositivos finais. | |

| Protocolos e modelos | Explicar como os protocolos de rede permitem que dispositivos acessem recursos de rede locais e remotos. | |

| As regras | Descrever os tipos de regras que são necessárias para o êxito da comunicação. | |

| Protocolos | Explicar a necessidade dos protocolos na comunicação de rede. | |

| Conjuntos de protocolos | Explicar a finalidade da adesão a um conjunto de protocolos. | |

| Empresas de padrões | Explicar a função de empresas de padrões no estabelecimento de protocolos para interoperabilidade de rede. | |

| Modelos de referência | Explicar como o modelo TCP/IP e o modelo OSI são usados para facilitar a padronização no processo de comunicação. | |

| Encapsulamento de dados | Explicar como o encapsulamento permite que os dados sejam transportados pela rede. | |

| Acesso a dados | Explicar como os hosts locais acessam recursos locais em uma rede. | |

| Camada física | Explicar como os protocolos de camada física, os serviços e a mídia de rede possibilitam as comunicações em redes de dados. | |

| Propósito da camada física | Descrever a finalidade e as funções da camada física na rede. | |

| Características da camada física | Descreva as características da camada física. | |

| Cabeamento de cobre | Identificar as características básicas do cabeamento de cobre. | |

| Cabeamento UTP | Explicar como o cabo UTP é usado em redes Ethernet. | |

| Cabeamento de fibra óptica | Descrever o cabeamento de fibra óptica e suas principais vantagens em relação a outros meios físicos. | |

| Mídia sem fio | Conectar dispositivos usando meio físico com e sem fio. | |

| Sistemas de números | Calcular números entre sistemas decimal, binário e hexadecimal. | |

| Sistema de numeração binário | Calcular números entre sistemas decimal e binário. | |

| Sistema de numeração hexadecimal | Calcular números entre sistemas decimal e hexadecimal. | |

| Camada de link de dados | Explicar como o controle de acesso à mídia na camada de link de dados possibilita a comunicação entre redes. | |

| Finalidade da camada de link de dados | Descrever o objetivo e a função da camada de link de dados na preparação da comunicação para transmissão em determinado meio físico. | |

| Topologias | Comparar as características de métodos de controle de acesso ao meio físico nas topologias WAN e LAN. | |

| Quadro de link de dados | Descrever as características e as funções do quadro de link de dados. | |

| Switching Ethernet | Explicar como a Ethernet funciona em uma rede de switches. | |

| Quadro Ethernet | Explicar como as subcamadas da Ethernet se relacionam com os campos do quadro. | |

| Endereços MAC Ethernet | Descrever o endereço MAC da Ethernet. | |

| A tabela de endereços MAC | Explicar como um switch cria sua tabela de endereços MAC e encaminha os quadros. | |

| Métodos de encaminhamento e velocidades de switches | Descrever os métodos de encaminhamento de switch e as configurações da porta disponíveis nas portas de switch de camada 2. | |

| Camada de rede | Explicar como os roteadores usam protocolos e serviços de camada de rede para viabilizar a conectividade de ponta a ponta. | |

| Características de camada de rede | Explicar como a camada de rede usa protocolos IP para comunicações confiáveis. | |

| Pacote IPv4 | Explicar a função dos principais campos do cabeçalho no pacote IPv4. | |

| Pacote IPv6 | Explicar a função dos principais campos do cabeçalho no pacote IPv6. | |

| Como um host roteia | Explicar como os dispositivos de rede usam tabelas de roteamento para direcionar pacotes para uma rede de destino. | |

| Tabelas de roteamento do roteador | Explicar a função dos campos na tabela de roteamento de um roteador. | |

| Resolução de endereços | Explique como o ARP e o ND ativam a comunicação em uma rede. | |

| MAC e IP | Comparar as funções do endereço MAC e do endereço IP. | |

| ARP | Descrever a finalidade do ARP. | |

| Descoberta de vizinho | Descrever a operação de descoberta de vizinho IPv6. | |

| Configuração básica do roteador | Implementar as configurações iniciais em um roteador e em dispositivos finais. | |

| Configurar definições iniciais do roteador | Definir as configurações iniciais de um roteador Cisco IOS. | |

| Configurar interfaces | Configurar duas interfaces ativas em um roteador Cisco IOS. | |

| Configurar o gateway padrão | Configurar dispositivos para que usem o gateway padrão. | |

| Endereçamento IPv4 | Calcule um esquema de sub-rede IPv4 para segmentar com eficiência uma rede. | |

| Estrutura do endereço IPv4 | Descrever a estrutura de um endereço IPv4, incluindo a parte de rede, a parte de host e a máscara de sub-rede. | |

| Unicast, broadcast e multicast IPv4 | Comparar as características e os usos dos endereços IPv4 unicast, multicast e broadcast. | |

| Tipos de endereços IPv4 | Explicar os endereços IPv4 públicos, privados e reservados. | |

| Segmentação de rede | Explicar como a divisão em sub-redes segmenta uma rede para facilitar a comunicação. | |

| Sub-rede de uma rede IPv4 | Calcular sub-redes IPv4 para um prefixo /24. | |

| Divisão em sub-redes para os prefixos /8 e /16 | Calcular sub-redes IPv4 para um prefixo /16 e /8. | |

| Divisão em sub-redes para atender a requisitos | Dado um conjunto de requisitos para divisão de sub- redes, implementar um esquema de endereçamento IPv4. | |

| VLSM | Explicar como criar um esquema de endereçamento flexível usando VLSM (máscaras de sub-rede com tamanho variável). | |

| Projeto estruturado | Implementar um esquema de endereçamento VLSM. | |

| Endereçamento IPv6 | Implementar um esquema de endereçamento IPv6. | |

| Problemas do IPv4 | Explicar a necessidade do endereçamento IPv6. | |

| Endereçamento IPv6 | Explicar como os endereços IPv6 são representados. | |

| Tipos de Endereço IPv6 | Comparar os tipos de endereços de rede IPv6. | |

| Configuração Estática do GUA e do LLA | Explique como configurar endereços de rede IPv6 globais estáticos e unicast. | |

| Endereçamento dinâmico para GUAs IPv6 | Explicar como configurar endereços unicast globais de forma dinâmica. | |

| Endereçamento dinâmico para LLAsIPv6 | Configurar endereços link-local dinamicamente. | |

| Endereços multicast IPv6 | Identificando Endereços IPv6 | |

| Sub-rede de uma rede IPv6 | Implementando um Esquema de Endereçamento IPv6 com Sub-Redes | |

| ICMP | Usar várias ferramentas para testar a conectividade de rede. | |

| Mensagens ICMP | Explicar como o protocolo ICMP é usado para testar a conectividade da rede. | |

| Teste de ping e traceroute | Usar utilitários ping e traceroute para testar a conectividade da rede. | |

| Camada de transporte | Comparar as operações de protocolos de camada de transporte no suporte da comunicação de ponta a ponta. | |

| Transporte de dados | Explicar a função da camada de transporte no gerenciamento do transporte de dados na comunicação de ponta a ponta. | |

| Visão geral de TCP e UDP | Explicar as características do TCP. | |

| Visão Geraldo UDP | Explicar as características do UDP. | |

| Números de porta | Explicar como TCP e UDP usam números de porta. | |

| Processo de comunicação TCP | Explicar como os processos de estabelecimento e encerramento de sessão TCP tornam a comunicação confiável. | |

| Confiabilidade e controle de fluxo | Explicar como as unidades de dados de protocolo TCP são transmitidas e confirmadas para garantir a entrega. | |

| Comunicação UDP | Descrever os processos do cliente UDP para estabelecer a comunicação com um servidor. | |

| Camada de aplicação | Explicar a operação de protocolos da camada de aplicação para dar suporte às aplicações do usuário final. | |

| Aplicação, Apresentação e Sessão | Explicar como as funções das camadas de aplicação, sessão e apresentação trabalham em conjunto para fornecer serviços de rede às aplicações do usuário final. | |

| Ponto a ponto | Explicar como os aplicativos de usuário final operam em uma rede ponto a ponto. | |

| Protocolos de e-mail e Web | Explicar como os protocolos Web e de e-mail operam. | |

| Serviços de endereçamento IP | Explicar como DHCP e DNS funcionam. | |

| Serviços de compartilhamento de arquivos | Explicar como os protocolos de transferência de arquivos operam. | |

| Fundamentos de segurança de rede | Configurar switches e roteadores com recursos de proteção de dispositivo para aumentar a segurança. | |

| Ameaças à segurança e vulnerabilidades | Explicar a necessidade de medidas básicas de segurança nos dispositivos de rede. | |

| Ataques à rede | Identificar vulnerabilidades de segurança. | |

| Mitigação de ataques à rede | Identificar técnicas gerais de atenuação. | |

| Segurança de dispositivos | Configurar os dispositivos de rede com recursos de proteção de dispositivo para atenuar ameaças à segurança. | |

| Criação de uma rede pequena | Implementar um design de rede em uma rede pequena para incluir um roteador, um switch e dispositivos finais. | |

| Dispositivos em uma rede pequena | Identificar os dispositivos usados em uma rede pequena. | |

| Aplicações e protocolos de redes pequenas | Identificar os protocolos e aplicações usadas em uma rede pequena. | |

| Escalar para redes maiores | Explicar como uma rede pequena serve de base para redes maiores. | |

| Verificar a conectividade | Usar a saída dos comandos ping e tracert para verificar a conectividade e determinar o desempenho da rede relacionada. | |

| Host e comandos IOS | Usar o host e os comandos IOS para adquirir informações sobre os dispositivos em uma rede. | |

| Metodologias de solução de problemas | Descrever as metodologias de solução de problemas de rede comuns. | |

| Cenários de solução de problemas | Solucionar problemas com dispositivos na rede. | |

| CCNAv7.02: SRWE | ||

| Módulo | Tópico | Objetivo |

| Configuração básica de dispositivos | Configurar dispositivos usando as melhoras práticas de segurança. | |

| Configurar um switch com definições iniciais | Configurar definições iniciais em um switch Cisco. | |

| Configurar portas de switch | Configurar as portas de switch para atender aos requisitos de rede. | |

| Acesso remoto seguro | Configurar o acesso seguro do gerenciamento em um switch. | |

| Configuração básica do roteador | Defina as configurações básicas em um roteador, usando a CLI, para rotear entre duas redes diretamente conectadas. | |

| Verificar redes conectadas diretamente | Verificar a conectividade entre duas redes diretamente conectadas a um roteador. | |

| Conceitos de switching | Explicar como switches de camada 2 encaminham dados. | |

| Encaminhamento de quadros | Explicar como quadros são encaminhados em uma rede com switches. | |

| Domínios de switching | Comparar um domínio de colisão com um domínio de broadcast. | |

| VLANs | Implementar VLANs e entroncamento em uma rede com switches. | |

| Resumo das VLANs | Explicar a finalidade das VLANs em uma rede com switches. | |

| VLANs em um ambiente de vários switches | Explicar como um switch encaminha quadros com base na configuração da VLAN em um ambiente de vários switches. | |

| Configuração da VLAN | Configurar uma porta de switch a ser atribuída a uma VLAN com base nos requisitos. | |

| Troncos de VLAN | Configurar uma porta de tronco em um switch LAN. | |

| Dynamic Trunking Protocol | Configurar o Dynamic Trunking Protocol (DTP). | |

| Roteamento entre VLANs | Solucionar problemas de roteamento entre VLANs nos dispositivos de camada 3. | |

| Operação de roteamento entre VLANs | Descrever as opções de configuração do roteamento entre VLANs. | |

| Roteamento de router-on-a-stick entre VLANs | Configurar roteamento router-on-a-stick entre VLANs. | |

| RoteamentoInter-VLAN em um Switch de Camada 3 | Configurar o roteamento entre VLANs usando switching de camada 3. | |

| Solucionar problemas de roteamento entre VLANs | Solucionar problemas comuns de configuração entre VLANs | |

| STP | Explicar como o STP possibilita a redundância em uma rede de camada 2. | |

| Objetivo do STP | Explicar os problemas comuns em uma rede com switches redundante de camada 2. | |

| Operações STP | Explique como o STP opera em uma rede simples e comutada. | |

| Evolução do STP | Explicar como o Rapid PVST+ funciona. | |

| EtherChannel | Solucionar problemas do EtherChannel em links de switch. | |

| Operação do EtherChannel | Descrever a tecnologia EtherChannel. | |

| Configurar o EtherChannel | Configurar o EtherChannel. | |

| Verificação e solução de problemas do EtherChannel | Solucionar problemas do EtherChannel. | |

| DHCPv4 | Implementar o DHCPv4 para operar em várias LANs. | |

| Conceitos DHCPv4 | Explique como o DHCPv4 opera em várias LANs. | |

| Configuração de um servidor DHCPv4 | Configurar um roteador como servidor DHCPv4. | |

| Configurar o cliente DHCPv4 | Configurar um roteador como cliente DHCPv4. | |

| Conceitos SLAAC e DHCPv6 | Configure a alocação de endereços dinâmicos em redes IPv6. | |

| Atribuição de endereço unicast global IPv6 | Explique como um host IPv6 pode adquirir sua configuração IPv6. | |

| SLAAC | Explique a operação do SLAAC. | |

| DHCPv6 | Explicar a operação de DHCPv6. | |

| Configurar o Servidor DHCPv6 | Configure um servidor DHCPv6 com e sem estado. | |

| Conceitos de FHRP | Explicar como os FHRPs oferecem serviços de gateway padrão em uma rede redundante. | |

| Protocolo de redundância de primeiro salto | Explicar a finalidade e a operação dos diferentes tipos de FHRP. | |

| HSRP | Explicar como o HSRP funciona. | |

| Conceitos de segurança de LAN | Explicar como as vulnerabilidades comprometem a segurança da LAN. | |

| Segurança de endpoints | Explicar como usar a segurança do endpoint para mitigar ataques. | |

| Controle de acesso | Explicar como AAA e 802.1x são usados para autenticar endpoints e dispositivos de LAN. | |

| Ameaças à segurança de camada 2 | Identificar vulnerabilidades de camada 2. | |

| Ataque na tabela de endereços MAC | Explicar como um ataque na tabela de endereços MAC compromete a segurança da LAN. | |

| Ataques de LAN | Explicar como ataques de LAN comprometem a segurança da LAN | |

| Configuração de segurança do switch | Configurar a segurança do switch para mitigar ataques de LAN. | |

| Implementar a segurança de porta | Implementar a segurança da porta para mitigar ataques de tabela de endereços MAC. | |

| Mitigar ataques de VLAN | Explicar como configurar o DTP e a VLAN nativa para mitigar ataques VLAN. | |

| Mitigar os ataques ao DHCP | Explicar como configurar o snooping de DHCP para mitigar ataques DHCP. | |

| Mitigar os ataques ao ARP | Explicar como configurar a inspeção ARP para mitigar ataques ARP. | |

| Mitigar os ataques ao STP | Explicar como configurar o PortFast e o BPDU Guard para reduzir os ataques STP. | |

| Conceitos de WLAN | Explicar como as WLANs viabilizam a conectividade de rede. | |

| Introdução à rede sem fio | Descrever a tecnologia e os padrões de WLAN. | |

| Componentes de WLAN | Descrever os componentes de uma infraestrutura de WLAN. | |

| Operação da WLAN | Explicar como a tecnologia sem fio habilita a operação da WLAN. | |

| Operação de CAPWAP | Explicar como um WLC usa CAPWAP para controlar APs múltiplos. | |

| Gerenciamento de canais | Descrever o gerenciamento de canais em uma WLAN. | |

| Ameaças de WLAN | Descrever ameaças à WLAN. | |

| WLANs seguras | Descrever os mecanismos de segurança de WLAN. | |

| Configuração de WLAN | Implementar uma WLAN usando um roteador sem fio e WLC. | |

| Configuração da WLAN do site remoto | Configurar um WLAN para suportar um site remoto. | |

| Configure um WLC básico no WLC | Configure uma WLAN WLC para usar a interface de gerenciamento e a autenticação WPA2 PSK. | |

| Configurar uma WLAN Enterprise WPA2 no WLC | Configurar uma WLAN WLC para usar uma interface VLAN, um servidor DHCP e WPA2 | |

| Solucionar problemas de WLAN | Solucionar problemas comuns de configuração sem fio. | |

| Conceitos de roteamento | Explicar como os roteadores usam informações em pacotes para tomar decisões de encaminhamento. | |

| Determinação de caminho | Explique como os roteadores determinam o melhor caminho. | |

| Encaminhamento de Pacotes | Explique como os roteadores encaminha pacotes para o destino. | |

| Revisão básica da configuração do roteador | Defina as configurações básicas em um roteador Cisco IOS. | |

| Tabela de roteamento de IP | Descrever a estrutura de uma tabela de roteamento. | |

| Roteamento estático e dinâmico | Comparar os conceitos de roteamento estático e dinâmico. | |

| Roteamento estático de IP | Configurar rotas estáticas IPv4 e IPv6. | |

| Rotas estáticas | Descreva a sintaxe do comando para rotas estáticas. | |

| Configuração de rotas estáticas de IP | Configurar rotas estáticas IPv4 e IPv6. | |

| Configuração de rotas estáticas padrão de IP | Configurar rotas estáticas padrão IPv4 e IPv6. | |

| Configuração de rotas estáticas flutuantes | Configurar uma rota estática flutuante para proporcionar uma conexão alternativa. | |

| Configuração de rotas estáticas de host | Configurar rotas de host estáticas IPv4 e IPv6 que direcionam o tráfego para um host específico. | |

| Solução de problemas de rotas estáticas e padrão | Solucionar problemas de configurações de rota estática e padrão. | |

| Processamento de pacotes com rotas estáticas | Explicar como um roteador processa pacotes quando uma rota estática é configurada. | |

| Solucionar problemas de configurações de rota estática e padrão de IPv4 | Solucionar problemas na configuração comum de rotas estáticas e padrão. | |

| CCNAv7.02: ENSA | ||

| Módulo | Tópico | Objetivo |

| Conceitos de OSPFv2 de área única | Explicar como o OSPF de área única opera nas redes de multiacesso broadcast e ponto a ponto. | |

| Recursos e características de OSPF | Descrever recursos e características básicas de OSPF. | |

| Pacotes OSPF | Descrever os tipos de pacotes OSPF usados no OSPF de área única. | |

| Operação OSPF | Explicar como o OSPF de uma única área funciona. | |

| Configuração de OSPFv2 de área única | Implementar o OSPFv2 de área única nas redes de multiacesso broadcast e ponto a ponto. | |

| ID do roteador OSPF | Configurar uma ID de roteador OSPF. | |

| Redes OSPF ponto a ponto | Configurar OSPFv2 de área única em uma rede ponto a ponto. | |

| Redes OSPF de multiacesso | Configurar a prioridade da interface OSPF para influenciar a eleição de DR/BDR em uma rede multiacesso. | |

| Modificar OSPFv2 de área única | Implementar modificações para alterar a operação de OSPFv2 de área única. | |

| Propagação de rota padrão | Configurar o OSPF para propagar uma rota padrão. | |

| Verificar o OSPFv2 de área única | Verificar uma implementação de OSPFv2 de área única. | |

| Conceitos de segurança de rede | Explicar como as vulnerabilidades, as ameaças e as explorações podem ser mitigadas para melhorar a segurança da rede. | |

| Situação atual da segurança cibernética | Descrever o estado atual da segurança cibernética e vetores de perda de dados. | |

| Agentes da ameaça | Descrever os agentes de ameaças que exploram redes. | |

| Ferramentas do agente da ameaça | Descrever as ferramentas usadas pelos agentes de ameaças para explorar redes. | |

| Malware | Descrever os tipos de malware. | |

| Ataques de rede comuns | Descrever ataques de rede comuns. | |

| Vulnerabilidades e ameaças de IP | Explicar como as vulnerabilidades de IP são exploradas por agentes de ameaça. | |

| Vulnerabilidades TCP e UDP | Explicar como as vulnerabilidades de TCP e UDP são exploradas por agentes de ameaça. | |

| Serviços IP | Explicar como os serviços IP são explorados por agentes de ameaça. | |

| Melhores práticas para segurança de rede | Descrever as melhores práticas para proteger uma rede. | |

| Criptografia | Descrever os processos criptográficos comuns usados para proteger os dados em trânsito. | |

| Conceitos da ACL | Explicar como as ACLs são usadas como parte de uma diretiva de segurança de rede. | |

| Finalidade das ACLs | Explicar como as ACLs filtram o tráfego. | |

| Máscaras curinga nas ACLs | Explicar como as ACLs usam máscaras curinga. | |

| Diretrizes para a criação de ACLs | Explicar como criar ACLs. | |

| Tipos de ACLs de IPv4 | Comparar ACLs IPv4 padrão e estendidas. | |

| ACLs para configuração de IPv4 | Implementar as ACLs de IPv4 para filtrar o tráfego e proteger o acesso administrativo. | |

| Configurar ACLs IPv4 padrão | Configurar as ACLs IPv4 padrão para filtrar o tráfego de modo que atenda aos requisitos de rede. | |

| Modificar ACLs IPv4 | Usar números de sequência para editar as atuais ACLs IPv4 padrão. | |

| Proteger portas VTY com uma ACL IPv4 padrão | Configurar uma ACL padrão para proteger o acesso vty. | |

| Configurar ACLs IPv4 estendidas | Configurar ACLs IPv4 estendidas para filtrar o tráfego de acordo com os requisitos de rede. | |

| NAT para IPv4 | Configurar os serviços de NAT no roteador de borda para disponibilizar escalabilidade de endereço IPv4. | |

| Características do NAT | Explicar o propósito e a função do NAT. | |

| Tipos de NAT | Explicar a operação de tipos diferentes de NAT. | |

| Vantagens do NAT | Descrever as vantagens e desvantagens do NAT. | |

| Configurar o NAT estático | Configurar o NAT estático usando CLI. | |

| Configuração de NATs dinâmicos | Configurar o NAT dinâmico usando CLI. | |

| Configurar PAT | Configurar PAT usando CLI. | |

| NAT64 | Descrever o NAT para o IPv6. | |

| Conceitos de WAN | Explicar como as tecnologias de acesso WAN podem ser usadas para atender os requerimentos da empresa. | |

| Finalidade das WANs | Explicar a finalidade de uma WAN. | |

| Operações de WAN | Explicar como as WANs funcionam. | |

| Conectividade WAN tradicional | Compare as opções tradicionais de conectividade WAN. | |

| Conectividade WAN moderna | Compare as opções modernas de conectividade WAN. | |

| Conectividade baseada na Internet | Compare opções de conectividade WAN baseada na Internet. | |

| Conceitos de VPN e IPsec | Explicar como as VPNs e IPsec protegem a conectividade de acesso remoto e de site para site. | |

| Tecnologia VPN | Descrever os benefícios da tecnologia VPN. | |

| Tipos de VPNs | Descrever diferentes tipos de VPNs | |

| IPSec | Explicar como a estrutura IPsec é usada para proteger o tráfego de rede. | |

| Conceitos de QoS | Explicar como os dispositivos de rede implementam a QoS. | |

| Qualidade de transmissão de rede | Explicar como as características de transmissão de rede afetam a qualidade. | |

| Características de tráfego | Descrever os requisitos mínimos de rede para voz, vídeo e tráfego de dados. | |

| Algorítimo de enfileiramento | Descrever os algoritmos de enfileiramento usados por dispositivos de rede. | |

| Modelos de QoS | Descrever os diferentes modelos de QoS. | |

| Técnicas de implementação de QoS | Explicar como QoS usa mecanismos para garantir a qualidade da transmissão. | |

| Gerenciamento de redes | Implementar protocolos para gerenciar a rede. | |

| Descoberta de dispositivo com CDP | Usar o CDP para mapear a topologia de rede. | |

| Descoberta do dispositivo com LLDP | Use o LLDP para mapear a topologia de rede. | |

| NTP | Implementar NTP entre um cliente NTP e servidor NTP. | |

| SNMP | Explique a operação SNMP. | |

| Syslog | Explicar a operação do syslog. | |

| Manutenção dos arquivos de roteador e switch | Usar comandos para operações de backup e restauração de um arquivo de configuração do IOS. | |

| Gerenciamento da imagem do IOS | Realizar uma atualização de uma imagem do sistema IOS. | |

| Projeto de rede | Explicar as características das arquiteturas de rede escaláveis. | |

| Redes hierárquicas | Explicar como dados, voz e vídeo são convergentes em uma rede com switches. | |

| Redes escaláveis | Explicar as considerações para projetar uma rede escalável. | |

| Hardware de switch | Explicar como os recursos de hardware de switch suportam requisitos de rede. | |

| Hardware de roteador | Descrever os tipos de roteadores disponíveis para redes de empresas de pequeno a médio porte. | |

| Solução de problemas de rede | Solucionar problemas de redes corporativas. | |

| Documentação da rede | Explicar como a documentação de rede é desenvolvida e usada para solucionar problemas de rede. | |

| Processo de solução de problemas | Comparar métodos de solução de problemas que usam uma abordagem sistemática em camadas. | |

| Ferramentas de solução de problemas | Descrever as diferentes ferramentas de solução de problemas de rede. | |

| Sintomas e causas de problemas de rede | Determinar os sintomas e as causas de problemas de rede utilizando um modelo em camadas. | |

| Solução de problemas de conectividade de IP | Fazer a identificação e solução de problemas de rede com o modelo em camadas. | |

| Virtualização de rede | Explicar a finalidade e as características da virtualização de rede. | |

| Computação em nuvem | Explicar a importância da computação em nuvem. | |

| Virtualização | Explicar a importância da virtualização. | |

| Infraestrutura de rede virtual | Descrever a virtualização de dispositivos de rede e serviços. | |

| Redes definidas por software | Descrever as redes definidas por software. | |

| Controladores | Descrever os controladores usados na programação de rede. | |

| Automação de rede | Explicar como a automação de rede é habilitada por meio de APIs RESTful e ferramentas de gerenciamento de configuração. | |

| Visão geral da automação | Descrever a automação. | |

| Formatos dos dados | Comparar os formatos de dados JSON, YAML e XML. | |

| APIs | Explicar como as APIs habilitam o computador às comunicações do computador. | |

| REST | Explicar como o REST habilita o computador às comunicações do computador. | |

| Gerenciamento de configurações | Comparar as ferramentas de gerenciamento de configuração Puppet, chef, Ansible e SaltStack | |

| IBN e Cisco DNA Center | Explicar como o Cisco DNA Center habilita a rede baseada em intenções. | |

Abaixo uma sugestão de busca por vagas no LinkedIn.

Atenção: nem todas vagas listadas atendem apenas esta formação. Podem ser necessárias habilidades complementares.

A Formação CCNP Enterprise da ABRedes é oficial da Academia Cisco – Matrículas abertas

- 2 cursos incluídos: ENCOR e ENARSI

- Aulas ao vivo: 96 horas – Aulas duas vezes por semana de 19h às 22h.

- Sala de Aula Invertida: videoaulas de apoio

- Duração: 16 semanas (8 semanas por curso)

- Todas as aulas são gravadas e ficam disponíveis por 6 meses.

- Garantia de término, sem custo, na turma seguinte, caso ocorra algum imprevisto.

- Extra: Orientações para se preparar para as provas de certificação CCNP Enterprise.

- Verifique o cronograma e conteúdos deste treinamento em: https://links.abredes.com.br/cronoccnp

| CCNP ENCOR | |||

| Bloco | Aula | Módulos | Conteúdos |

L2 Redundancy | 1 & 2 – | Packet Forwarding & Spanning Tree Protocol | |

| Aulas 1 e 2 | 3 & 4 – | Advanced Spanning Tree Tuning & Multiple Spanning Tree Protocol | |

| 5 & 6 – | VLAN Trunks and EtherChannel Bundles & IP Routing Essentials | ||

EIGRP & OSPF | Aula 3 | 7 & 8 – | EIGRP & OSPF |

| 9 & 10 – | Advanced OSPF & OSPFv3 | ||

BGP | 11 – | BGP | |

| Aulas 4 e 5 | 12 – | Advanced BGP | |

| Multicast and QoS | 13 & 14 – | Multicast & QoS | |

| IP Services and VPNs | 15 & 16 – | IP Services & Overlay Tunnels | |

Wireless | Aula 6 | 17 & 18 – | Wireless Signals and Modulation & Wireless Architecture Infrastructure |

| 19 & 20 – | Understanding Wireless Roaming and Location Services & Authenticating Wireless Clients | ||

| 21 & 22 – | Troubleshooting Wireless Connectivity & Enterprise Network Architecture | ||

| Network Design and Monitoring | 23 & 24 – | Fabric Technologies & Network Assurance | |

| Access Control and Infrastructure Security | Aulas 7 e 8 | 25 & 26 – | Secure Network Access Control & Network Device Access Control and Infrastructure Security |

Virtualization, Automation, and Programmability | 27 & 28 – | Virtualization & Foundational Network Programmability Concepts | |

| 29 – | Introduction to Automation Tools | ||

| CCNP ENARSI | |||

| Aula | Módulos | Conteúdos | |

Routing and EIGRP | 1 & 2 – | IPv4/IPv6 Addressing and Routing Review & EIGRP | |

| Aulas 1 e 2 | 3 & 4 – | Advanced EIGRP & Troubleshooting EIGRP for IPv4 | |

| 5 – | EIGRPv6 | ||

OSPF | 6 & 7 – | OSPF & Advanced OSPF | |

| Aula 3 | 8 & 9 – | Troubleshooting OSPFv2 & OSPFv3 | |

| 10 – | Troubleshooting OSPFv3 | ||

BGP | 11 & 12 – | BGP & Advanced BGP | |

| Aulas 4 e 5 | 13 – | BGP Path Selection | |

| 14 – | Troubleshooting BGP | ||

Conditional Forwarding and Route Redistribution | 15 – | Route Maps and Conditional Forwarding | |

| Aula 6 | 16 – | Route Redistribution | |

| 17 – | Troubleshooting Redistribution | ||

VPNs | 18 – | VRF, MPLS, and MPLS Layer 3 VPNs | |

| Aula 7 | 19 & 20 – | DMVPN Tunnels & Securing DMVPN Tunnels | |

Infrastructure Security and Management | 21 & 22 – | Troubleshooting ACLs and Prefix Lists & Infrastructure Security | |

| Aula 8 | 23 – | Device Management and Management Tools Troubleshooting | |

| CCNP ENCOR | |||

| No. | Chapter Title | Topic | Objective |

| 1 | Packet Forwarding | Compare hardware and software switching mechanisms. | |

| Network Device Communication | Explain how L2 and L3 devices forward traffic. | ||

| Forwarding Architectures | Explain the process of hardware and software Cisco Express Forwarding. | ||

| 2 | Spanning Tree Protocol | Configure spanning tree protocol in a switched environment. | |

| Spanning Tree Protocol (STP) Fundamentals | Explain the purpose of the spanning tree protocol in a switched LAN environment with redundant inter-switch links. | ||

| Rapid Spanning Tree Protocol (RSTP) | Explain how Rapid PVST+ operates. | ||

| 3 | Advanced Spanning Tree | Configure STP with protection mechanisms. | |

| STP Topology Tuning | Explain how to modify the root bridge to control the topology. | ||

| Additional STP Protection Mechanisms | Configure BPDU Guard and LoopGuard to protect an STP installation. | ||

| 4 | Multiple Spanning Tree Protocol | Configure multiple versions of the spanning tree protocol. | |

| Multiple Spanning Tree Protocol (MST) | Configure multiple versions of the spanning tree protocol. | ||

| 5 | VLAN Trunks and EtherChannel Bundles | Configure multiple versions of the spanning tree protocol. | |

| VLAN Trunking Protocol (VTP) | Troubleshoot VLAN and trunk configurations in a switched network. | ||

| Dynamic Trunking Protocol (DTP) | Configure Dynamic Trunking Protocol | ||

| EtherChannels | Configure EtherChannel. | ||

| 6 | IP Routing Essentials | Configure routers using different algorithms to determine the best path. | |

| Routing Protocol Overview | Compare algorithms used by different routing protocols to forward packets. | ||

| Path Selection | Explain how routers determine the best path. | ||

| Static Routing | Configure static, default, and floating static routes. | ||

| 7 | EIGRP | Configure EIGRP to improve network performance. | |

| EIGRP Fundamentals | Describe the basic features of EIGRP. | ||

| Path Metric Calculation | Describe the algorithm used by EIGRP to determine the best path. | ||

| Failure Detection and Timers | Explain how different types of packets are used to establish and maintain an EIGRP neighbor relationship. | ||

| Summarization | Configure EIGRP autosummarization. | ||

| 8 | OSPF | Implement multiarea OSPFv2. | |

| OSPF Fundamentals | Explain the features and characteristics of the OSPF routing protocol. | ||

| OSPF Configuration | Configure single-area OSPFv2 in a point-to- point network. | ||

| Default Route Advertisement | Configure OSPF to propagate a default route. | ||

| Common OSPF Optimizations | Configure OSPF to improve network performance. | ||

| 9 | Advanced OSPF | Use advanced OSPF features to optimize network performance. | |

| Areas | Explain why multiarea OSPF is used. | ||

| Link-State Announcements | Explain how multiarea OSPFv2 uses link state advertisements. | ||

| Discontiguous Network | Explain how to connect discontiguous areas in OSPFv2. | ||

| OSPF Path Selection | Explain how OSPF determines the best path. | ||

| Summarization of Routes | Configure summarization between OSPF areas. | ||

| Route Filtering | Explain how to filter routes in OSPFv2 to improve performance. | ||

| 10 | OSPFv3 | Implement single-area OSPFv3. | |

| OSPFv3 Fundamentals | Compare the characteristics and operations of OSPFv2 to OSPFv3. | ||

| OSPFv3 Configuration | Configure single-area OSPFv3. | ||

| IPv4 Support on OSPFv3 | Explain how IPv4 traffic is supported in OSPFv3. | ||

| 11 | BGP | Configure eBGP in a single-homed remote access network. | |

| BGP Fundamentals | Describe basic BGP features. | ||

| Basic BGP Configuration | Configure an eBGP branch connection. | ||

| Route Summarization | Configure summarization in BGP to improve performance. | ||

| Multiprotocol BGP for IPv6 | Configure BGP to support and summarize IPv6 traffic. | ||

| 12 | Advanced BGP | Explain how advanced BGP features improve performance. | |

| BGP Multihoming | Explain how BGP multihoming to ISPs provides resilient internet service. | ||

| Conditional Matching | Explain how ACLs and prefix matching assist in fine tuning the BGP routing process. | ||

| Route-maps | Explain the purpose of Route-maps in BGP. | ||

| BGP Route Filtering and Manipulation | Explain how BGP uses route filtering and manipulation to improve performance. | ||

| BGP Communities | Explain the function and purpose of BGP communities. | ||

| Understanding BGP Path Selection | Explain what processes are used by BGP for path selection. | ||

| 13 | Multicast | Explain the concepts and protocols that are required to understand multicast operation. | |

| Multicast Fundamentals | Describe the overall concepts and need for multicasting. | ||

| Multicast Addressing (L2 & L3) | Describe the address scopes used by multicast to operate at layer 2 and layer 3. | ||

| Internet Group Management Protocol | Explain how IGMP v2 and IGMP v3 allow multicast groups to start receiving multicast traffic. | ||

| Protocol Independent Multicast | Explain the concepts, operation and features of the multicast routing protocol PIM. | ||

| Rendezvous Points | Describe the purpose, function, and operation of a rendezvous point in the multicast network. | ||

| 14 | QoS | Explain the mechanisms used by QoS to ensure transmission quality. | |

| The Need for QoS | Explain how network transmission characteristics impact quality. | ||

| QoS Models | Describe the different QoS models. | ||

| Classification and Marking | Describe how QoS classifies and marks traffic based on conditioning policies. | ||

| Policing and Shaping | Explain how policing and shaping algorithms affect excess IP traffic. | ||

| Congestion Management and Avoidance | Explain how congestion management and avoidance tools are used to avoid network congestion. | ||

| 15 | IP Services | Configure IP services for managed networks that provide redundancy, address translation and synchronization. | |

| Time Synchronization | Implement NTP between an NTP client and NTP server. | ||

| First Hop Redundancy Protocols (FHRP) | Configure HSRP using Cisco IOS commands. | ||

| Network Address Translation (NAT) | Configure NAT services on the edge router to provide IPv4 address scalability. | ||

| 16 | Overlay Tunnels | Configure overlay tunnels to secure site-to- site and remote access connectivity. | |

| Generic Routing Encapsulation (GRE) Tunnels | Configure a site-to-site GRE tunnel. | ||

| IPsec Fundamentals | Explain how the IPsec framework is used to secure network traffic. | ||

| Cisco Location/ID Separation Protocol (LISP) | Explain how the routing architecture, LISP, addresses internet routing scalability problems. | ||

| Virtual Extensible Local Area Network (VXLAN) | Explain how a virtual extensible local area network | ||

| 17 | Wireless Signals and Modulation | Explain the theory of wireless signals and the methods used to carry data wirelessly. | |

| Understanding Basic Wireless Theory | Describe the technology and characteristics of radio frequency signals | ||

| Carrying Data Over an RF Signal | Explain methods used to carry data over an RF signal. | ||

| Maintaining AP-Client Compatibility | Identify the standards and methods used to maintain AP to client compatibility. | ||

| Using Multiple Radios to Scale Performance | Explain how to use multiple radio components to scale performance. | ||

| Maximizing the AP-Client Throughput | Explain techniques used to maximize AP to client throughput. | ||

| 18 | Wireless Architecture Infrastructure | Select appropriate wireless topologies and antennas to allow APs to pair with WLCs in an enterprise network. | |

| Wireless LAN Topologies | Compare how APs operate in autonomous and lightweight mode. | ||

| Pairing Lightweight APs and WLCs | Explain how lightweight APs pair with WLCs. | ||

| Leveraging Antennas for Wireless Coverage | Select appropriate antennas for APs based on requirements. | ||

| 19 | Understanding Wireless Roaming and Location Services | Explain how to configure a wireless network to support and manage wireless roaming. | |

| Roaming Overview | Explain how mobile clients roam between autonomous APs and intracontrollers. | ||

| Roaming Between Centralized Controllers | Explain L2 and L3 roaming strategies. | ||

| Locating Devices in a Wireless Network | Describe techniques and business rationale for locating devices in a wireless network. | ||

| 20 | Authenticating Wireless Clients | Compare different methods to authenticate wireless clients before gaining access to the wireless network. | |

| Open Authentication | Explain when wireless clients should access a network using open authentication. | ||

| Authenticating with a Pre- Shared Key | Explain how to configure secure wireless connections on a WLAN using authentication with a pre-shared key. | ||

| Authenticating with EAP | Explain how to configure secure wireless connections on a WLAN using authentication with EAP. | ||

| Authenticating with WebAuth | Explain how to configure secure wireless connections on a WLAN using authentication with WebAuth. | ||

| 21 | Troubleshooting Wireless Connectivity | Troubleshoot wireless connectivity issues using tools and strategies. | |

| Troubleshooting Client Connectivity from the WLC | Troubleshoot connectivity issues with a single wireless client. | ||

| Troubleshooting Connectivity Problems at the AP | Explain how to troubleshoot connectivity issues at the AP. | ||

| 22 | Enterprise Network Architecture | Explain the characteristics of scalable network architectures. | |

| Hierarchical LAN Design Model | Describe the three layers of a hierarchical network and how they are used in network design. | ||

| Enterprise Network Architecture Options | Explain how enterprise campus architectures can be used to scale from a small environment to a large campus-size network. | ||

| 23 | Fabric Technologies | Explain how fabric networks allow traditional networks to be more manageable, flexible, secure, and scalable. | |

| The Need for SD-Access | Explain how SD-Access is effective for configuration and maintenance in growing and ever-changing networks. | ||

| What is SD-Access? | Describe the two main components of SD- Access. | ||

| SD-Access Architecture | Explain the functions of the four layers of SD-Access architecture. | ||

| What is Software-Defined WAN (SD-WAN)? | Describe the benefits of utilizing an SD- WAN. | ||

| Cisco SD-WAN Architecture | Describe Cisco’s current solutions for SD- WAN. | ||

| Cisco SD-WAN Cloud OnRamp | Explain how the SD-WAN Cloud ONRamp solution addresses optimal cloud SaaS application access and IaaS connectivity. | ||

| 24 | Network Assurance | Troubleshoot an enterprise network using common tools and techniques. | |

| Network Diagnostic Tools | Troubleshoot common and advanced network problems. | ||

| NetFlow | Configure NetFlow to monitor traffic in a business network. | ||

| Switched Port Analyzer (SPAN) Technologies | Explain the features and characteristics of SPAN. | ||

| Local SPAN | Explain how to configure SPAN to capture packets on local switch ports. | ||

| Remote SPAN (RSPAN) | Compare the use of local SPAN and RSPAN. | ||

| Encapsulated Remote SPAN (ERSPAN) | Explain how to configure ERSPAN to monitor traffic in one area of the network and route the SPAN traffic to a traffic analyzer in another area of the network. | ||

| IP SLA | Use an ICMP echo-based IP SLA to troubleshoot network connectivity issues. | ||

| Cisco DNA Center with Assurance | Explain how Cisco DNA center enable intent-based networking. | ||

| 25 | Secure Access Control | Compare secure solutions for different places in the network | |

| Network Security Design for Threat Defense | Describe Cisco SAFE, a security architectural framework, that helps design secure solutions for PINs. | ||

| Next-Generation Endpoint Security | Explain how to design endpoint security that will detect the rapidly evolving threats to organizations. | ||

| Network Access Control (NAC) | Compare current and next generation network access control technologies. | ||

| 26 | Network Device Access Control and Infrastructure Security | Configure network access control using tools and features that provide device and infrastructure security. | |

| Access Control Lists (ACLs) | Verify the functionality of a configured ACL in relation to the network topology. | ||

| Terminal Lines and Password Protection | Explain techniques that secure and control access to VTY lines on network devices. | ||

| Authentication, Authorization, and Accounting (AAA) | Configure access control using the local database and AAA server. | ||

| Zone-Based Firewalls (ZBFWs) | Explain how to configure zone-based firewalls to provide stateful network security. | ||

| Control Plane Policing (CoPP) | “Configure ACLs with CoPP policies that protect the CPU from unexpected extreme rates of traffic. | ||

| Device Hardening | Configure network devices with device hardening features to mitigate security threats. | ||

| 27 | Virtualization | Explain the purpose and characteristics of network and server virtualization. | |

| Server Virtualization | Describe the virtualization of network devices and services. | ||

| Network Functions Virtualization | Explain how the Network Functions Virtualization | ||

| 28 | Foundational Network Programmability Concepts | Explain common network programmability concepts and programmatic methods of management. | |

| Command Line Interface – CLI | Explain the pros and cons of using the CLI to manage devices on a network. | ||

| Application Programming Interface – API | Explain how APIs enable computer to computer communications. | ||

| Tools and Resources | Describe tools and resources related to using APIs and REST functions. | ||

| Data Formats (XML and JSON) | Compare JSON and XML data formats. | ||

| Cisco DNA Center APIs | Explain how Cisco DNA center enable intent-based networking. | ||

| Cisco vManage APIs | Compare the use of vManage APIs to Cisco DNA Center APIs. | ||

| Data Models and Supporting Protocols | Describe data models and tools used in a programmatic approach. | ||

| Cisco DevNet | Explain how DevNet encourages communities of network programmers. | ||

| GitHub | Explain how GitHub tracks changes in your files and facilitates collaboration and code sharing. | ||

| Basic Python Components and Scripts | Use Python to access and manipulate values in lists and dictionaries. | ||

| 29 | Introduction to Automation Tools | Explain the benefits and operation of various automation tools. | |

| Embedded Event Manager (EEM) | Explain how the Embedded Event Manager is used to automate configuration, troubleshooting, and data collection. | ||

| Agent-based vs. Agentless Management Tools | Compare the configuration management tools Puppet, Chef, Ansible, and SaltStack. | ||

| CCNP ENARSI | |||

| No. | Chapter Title | Topic | Objective |

| 1 | IPv4/IPv6 Addressing and Routing Review | Implement DHCPv4 to operate across multiple LANs | |

| IPv4 | Troubleshoot a DHCP configuration for IPv4 in a switched network. | ||

| IPv6 | Troubleshoot a DHCP configuration for IPv6 in a switched network. | ||

| Packet Forwarding | Troubleshoot the packet forwarding process. | ||

| Troubleshoot IP addressing and host configuration. | Troubleshoot common problems with IP addressing and host configurations. | ||

| Troubleshoot static routes. | Troubleshoot common static and defaut route configuration issues. | ||

| 2 | EIGRP | Explain how advanced EIGRP features affect network performance. | |

| EIGRP Fundamentals | Explain how EIGRP forms neighbor relationships. | ||

| EIGRP Configuration | Configure EIGRP manual summarization. | ||

| EIGRP Metrics | Explain how WAN considerations affect network performance. | ||

| 3 | Advanced EIGRP | Explain how advanced EIGRP features affect network performance. | |

| EIGRP Failure Detection | Explain how EIGRP forms neighbor relationships. | ||

| EIGRP Route Summarization | Configure EIGRP manual summarization. | ||

| WAN Considerations | Explain how WAN considerations affect network performance. | ||

| Route Manipulation | Explain how route manipulation affects network performance. | ||

| 4 | Troubleshooting EIGRP for IPv4 | Troubleshooting EIGRP for IPv4 | |

| Troubleshoot IPv4 Neighbor Adjacencies | Troubleshoot neighbor adjacency issues in an EIGRP network. (307) | ||

| Troubleshooting IPv4 Routes | Troubleshoot missing route entries in an EIGRP routing table. (309) | ||

| Troubleshooting Miscellaneous EIGRP for IPv4 Issues | Troubleshoot miscellaneous IPv4 EIGRP issues. | ||

| 5 | EIGRPv6 | Troubleshoot EIGRPv6 issues. | |

| EIGRPv6 Fundamentals | Explain the features and characteristics of EIGRPv6. | ||

| Troubleshooting EIGRPv6 Neighbor Issues | Troubleshoot EIGRPv6 neighbor issues. | ||

| Troubleshooting EIGRPv6 Routes | Troubleshoot EIGRPv6 route issues. | ||

| Troubleshooting Named EIGRP | Troubleshoot named EIGRP. | ||

| 6 | OSPF | Explain how OSPF operates. | |

| OSPF Fundamentals | Explain the features and characteristics of the OSPF routing protocol. | ||

| OSPF Configuration | Configure multiarea OSPFv2 in a routed network. | ||

| OSPF in BMA Networks | Explain how OSPF works in BMA networks. | ||

| OSPF Network Types | Compare OSPF network types. | ||

| OSPF Failure Detection | Explain how the OSPF hello and dead timer intervals affect communications. | ||

| OSPF Authentication | Configure OSPF authentication to ensure secure routing updates. | ||

| 7 | Advanced OSPF | Implement multiarea OSPF for IPv4 to enable internetwork communications. | |

| LSAs | Explain how multiarea OSPFv2 uses link-state advertisements. | ||

| OSPF Stubby Areas | Explain the function of stubby areas in OSPF. | ||

| OSPF Path Selection | Explain how OSPF selects the best path. | ||

| OSPF Route Summarization | Configure summarization between OSPF areas. | ||

| Discontiguaus Networks and Virtual Links | Explain how to connect discontiguous areas in OSPFv2. | ||

| 8 | Troubleshooting OSPFv2 | Troubleshoot connectivity issues in OSPFv2. | |

| Troubleshooting OSPFv2 Neighbor Adjacencies | Troubleshoot OSPFv2 neighbor adjacencies. | ||

| Troubleshooting OSPFv2 Routes | Troubleshoot OSPFv2 routes. | ||

| Troubleshooting OSPFv2 Issues | Troubleshoot miscellaneous OSPFv2 issues | ||

| 9 | OSPFv3 | Implement multiarea OSPFv3. | |

| OSPFv3 Fundamentals | Compare the characteristics and operation of OSPFv2 to OSPFv3. | ||

| OSPFv3 Configuration | Configure multiarea OSPFv3. | ||

| OSPF LSA Flooding Scope | Compare the impact of OSPFv2 and OSPFv3 LSAs. | ||

| 10 | Troubleshooting OSPFv3 | Troubleshoot issues with OSPFv3 implementation. | |

| Troubleshooting OSPFv3 for IPv6 | Explain the use of the commands used to troubleshoot OSPFv3 issues. | ||

| Troubleshooting OSPF v3 Address Families | Troubleshoot OSPFv3 address family issues. | ||

| 11 | BGP | Configure BGP. | |

| BGP Fundamentals | Describe basic BGP features. | ||

| BGP Confiuration | Configure BGP to establish neighbor sessions. | ||

| BGP Session Types | Compare BGP session types. | ||

| Multiprotocol BGP for IPv6 | Configure multiprotocol BGP for IPv6. | ||

| 12 | Advanced BGP | Configure BGP with advanced features. | |

| Route Summarization | Configure summarization in BGP to improve performance. | ||

| BGP Route Filtering | Explain how BGP uses route filtering and manipulation to improve performance. | ||

| BGP Communities | Explain the function and purpose of BGP communities. | ||

| BGP Prefixes and Scalability | Explain how to control the size of the BGP table. | ||

| 13 | BGP Path Selection | Explain the processes used by BGP for path selection. | |

| BGP Path Selection | Explain the processes used by BGP for path selection. | ||

| BGP Attributes | Explain how BGP attributes affect path selection. | ||

| BGP Equal Cost Multipath | Explain how equal cost multipathing provides load balancing for BGP. | ||

| 14 | Troubleshooting BGP | Troubleshoot BGP issues. | |

| Troubleshooting BGP Neighbor Adjacencies | Troubleshoot issues with BGP neighbor adjacencies. | ||

| Troubleshooting BGP Routes | Troubleshoot BGP routes. | ||

| Troubleshooting BGP Path Selection | Troublshoot issues with BGP path selection. | ||

| Troubleshooting BGP | Troubleshoot miscellaneous BGP issues. | ||

| 15 | Route Maps and Conditional Forwarding | Troubleshoot Route Maps and Conditional forwarding issues. | |

| Conditional Matching | Configure ACLs and prefix lists. | ||

| Route Maps | Explain the purpose of route maps. | ||

| Conditional Forwarding of Packets | Configure Policy-based Routing (PBR). | ||

| Conditional Forwarding Trouble Tickets | Troubleshoot conditional forwarding issues. | ||

| 16 | Route Redistribution | Configure route redistribution between routing protocols. | |

| Redistribution Overview | Explain route redistribution. | ||

| Protocol Specific Redistribution Configuration | Configure route redistribution between routing protocols. | ||

| 17 | Troubleshooting Redistribution | Troubleshoot IPv4 and IPv6 route redistribution. | |

| Troubleshooting Advanced Redistribution | Troubleshoot advanced redistribution issues. | ||

| Troubleshooting IPv4 and IPv6 Redistribution | Troubleshoot IPv4 and IPv6 route redistribution. | ||

| Redistribution Trouble Tickets | Troubleshoot miscellaneous route redistribution issues. | ||

| 18 | VRF, MPLS, and MPLS Layer 3 VPNs | Explain the impact of VFR and MPLS on routing decisions. | |

| Implementing and Verifying VRF-Lite | Implement VRF-Lite. | ||

| MPLS Operations | Explain how MPLS forwards packets. | ||

| MPLS Layer 3 VPNs | Explain how MPLS Layer 3 VPNs provide peer-to-peer connectivity across a shared network. | ||

| 19 | DMVPN Tunnels | Implement DMVPN tunnels. | |

| GRE Tunnels | Explain the purpose and function of GRE tunnels. | ||

| Next Hop Resolution Protocol (NHRP) | Describe the features and purpose of NHRP. | ||

| DMVPN | Explain how DMVPN benefits network administrators. | ||

| DMVPN Configuration and Operation | Implement DMVPN. | ||

| Problems with Overlay Networks | Explain how to avoid common issues with overlay networks. | ||

| Resilient DMVPN Networks | Explain how DMVPN mechanisms detect failure to provide a resilient network. | ||

| IPv6 DMVPN Configuration | Implement IPv6 DMVPN. | ||

| 20 | Securing DMVPN Tunnels | Configure IPsec DMVPN with Pre- Shared Authentication. | |

| Elements of Secure Transport | Explain the requirements of secure communications including integrity, authentication, and confidentiality. | ||

| IPsec Fundamentals | Explain how the IPsec framework is used to secure network traffic. | ||

| IPsec Tunnel Protection | Configure IPsec DMVPN with Pre- Shared Authentication. | ||

| 21 | Troubleshooting ACLs and Prefix Lists | Troubleshoot ACLs and Prefix Lists. | |

| Troubleshooting IPv4 ACLs | Troubleshoot complex ACL implementations. | ||

| Troubleshooting IPv6 ACLs | Troubleshoot IPv6 ACLs. | ||

| Troubleshooting Prefix Lists | Troubleshoot Prefix Lists | ||

| ACL and Prefix List Trouble Tickets | Troubleshoot miscellaneous ACL and prefix list issues. | ||

| 22 | Infrastructure Security | Troubleshoot security threats to a network. | |

| Cisco AAA Troubleshooting | Troubleshoot Cisco IOS AAA. | ||

| Troubleshooting Unicast Reverse Path Forwarding (uRPF) | Troubleshoot Unicast Reverse Path Forwarding (uRPF) | ||

| Troubleshooting Control Plane Policing (CoPP) | Troubleshooting Control Plane Policing (CoPP) | ||

| IPv6 First-Hop Security | Describe IPv6 First-Hop Security features. | ||

| 23 | Device Management and Management Tools Troubleshooting | Troubleshoot Device Management and Management Tools. | |

| Device Management Troubleshooting | Troubleshoot Device Management Access | ||

| Troubleshooting Tools | Troubleshoot Device Management Tools | ||

Atenção: nem todas vagas listadas atendem apenas esta formação. Podem ser necessárias habilidades complementares.

Formação DEVASC oficial da Academia Cisco – Matrículas abertas

A ABRedes de mãos dadas com você rumo à Certificação!!!

Matricule-se já em: https://abredes.com.br/formulario-devasc/

- Conteúdos textuais e Exames em Inglês

- Aulas em português

- DevNet Associate (DEVASC)

- Aulas ao vivo: 30 horas – Aulas duas vezes por semana de 19h às 22h.

- Sala de Aula Invertida: videoaulas de apoio

- Duração: 5 semanas

- Voucher de 58% para prova de certificação fornecido pela Cisco.

- Voucher fornecido pela Cisco se o aluno atingir nota maior que 70 no exame final do curso , na primeira tentativa.

- Todas as aulas são gravadas e ficam disponíveis por 6 meses.

- Garantia de término, sem custo adicional, na turma seguinte, caso ocorra algum imprevisto.

- Extra: Orientação para se preparar para prova de certificação.

- Opcional (R$ 500,00): Credenciamento oficial para ser Instrutor da Academia Cisco (validade mundial).

- Verifique o cronograma e conteúdos deste treinamento em: https://links.abredes.com.br/cronodevas

| Aula | Módulo | Conteúdo |

| Aula 0 | 0 | Aula inaugural |

| Aula 1 | 1 & 2 | Course Introduction & The DevNet Developer Environment |

| Aula 2 | 3 | Software Development and Design |

| Aula 3 | 4 | Understanding and Using APIs |

| Aula 4 | 5 | Network Fundamentals |

| Aula 5 | 6 | Application Deployment and Security |

| Aula 6 | 7 | Infrastructure and Automation |

| Aula 7 | 8 | Cisco Platforms and Development |

| Module Title/ Topic Title | Objective |

| Module 1. Course Introduction | Use basic Python programming and Linux skills. |

| 1.1 Your Lab Environment | Install a virtual lab environment. |

| 1.2 Linux | Manage the Linux file system and permissions. |

| 1.3 Python | Use basic Python programming. |

| Module 2. The DevNet Developer Environment | Implement a development environment using DevNet resources. |

| 2.1 DevNet Overview | Explain how DevNet encourages communities of network programmers. |

| 2.2 Exploring DevNet Online Resources | Investigate DevNet online resources. |

| Module 3. Software Development and Design | Use software development and design best practices. |

| 3.1 Software Development | Compare software development methodologies. |

| 3.2 Software Design Patterns | Describe the benefits of various software design patterns. |

| 3.3 Version Control | Implement software version control using GIT. |

| 3.4 Coding Basics | Explain coding best practices. |

| 3.5 Code Review and Testing | Use Python Unit Test to evaluate code. |

| 3.6 Understanding Data Formats | Use Python to parse different messaging and data formats. |

| Module 4. Understanding and Using APIs | Create REST API requests over HTTPS to securely integrate services. |

| 4.1 Introducing APIs | Explain the use of APIs. |

| 4.2 API Design Styles | Compare synchronous and asynchronous API design styles. |

| 4.3 API Architecture Styles | Describe common API architecture styles. |

| 4.4 Introduction to REST APIs | Explain the functions of REST APIs. |

| 4.5 Authenticating to a REST API | Create REST API requests over HTTPS to securely integrate services. |

| 4.6 API Rate Limits | Explain the purpose of API rate limits. |

| 4.7 Working with Webhooks | Explain the use of webhooks. |

| 4.8 Troubleshooting API Calls | Explain how to troubleshoot REST APIs. |

| Module 5. Network Fundamentals | Apply the processes and devices that support network connectivity. |

| 5.1 Introduction to Network Fundamentals | Explain basic network terms and processes. |

| 5.2 Network Interface Layer | Explain the features and functions of the OSI network layer. |

| 5.3 Internetwork Layer | Explain the features and functions of the OSI internetwork layer. |

| 5.4 Network Devices | Explain the features and functions of common network devices. |

| 5.5 Networking Protocols | Explain common networking protocols. |

| 5.6 Troubleshooting Application Connectivity Issues | Troubleshoot basic network connectivity. |

| Module 6. Application Deployment and Security | Use current technologies to deploy and secure applications and data in a cloud environment. |

| 6.1 Understanding Deployment Choices with Different Models | Explain common cloud deployment models. |

| 6.2 Creating and Deploying a Sample Application | Use container technology to deploy a simple application. |

| 6.3 Continuous Integration/Continuous Deployment (CI/CD) | Explain the use of Continuous Integration/Continuous Deployment (CI/CD) in application deployment. |

| 6.4 Networks for Application Development and Security | Explain the network technology required for application development in a cloud environment. |

| 6.5 Securing Applications | Use common application security techniques to secure data. |

| Module 7. Infrastructure and Automation | Compare software testing and deployment methods in automation and simulation environments. |

| 7.1 Automating Infrastructure with Cisco | Describe deployment environments that benefit from automation. |

| 7.2 DevOps and SRE | Explain the principles of DevOps. |

| 7.3 Basic Automation Scripting | Describe the use of scripting in automation. |

| 7.4 Automation Tools | Explain automation tools that speed the development and deployment of code. |

| 7.5 Infrastructure as Code | Explain the benefits of storing infrastructure as code. |

| 7.6 Automating Testing | Explain how automation tools are used in the testing of application deployments. |

| 7.7 Network Simulation | Describe the use of the Cisco VIRL network simulation test environment. |

| Module 8. Cisco Platforms and Development | Compare Cisco platforms used for collaboration, infrastructure management, and automation. |

| 8.1 Introduction to Cisco Platforms | Describe the Cisco API platform. |

| 8.2 Cisco SDKs | Explain how Cisco SDKs assist in the development of applications. |

| 8.3 Understanding Network Programmability and Device Models | Compare network programmability models. |

| 8.4 Cisco Network Management | Compare Cisco network management platforms. |

| 8.5 Cisco Compute Management | Describe Cisco compute management solutions. |

| 8.6 Cisco Collaboration Platforms | Describe Cisco collaboration platforms. |

| 8.7 Cisco Security Platforms | Describe Cisco security platforms. |

Atenção: nem todas vagas listadas atendem apenas esta formação. Podem ser necessárias habilidades complementares.

Formação CyberOps Associate oficial da Academia Cisco

A ABRedes de mãos dadas com você rumo à Certificação!!!

- CyberOps Associate

- Aulas ao vivo: 30 horas Aulas às 3as de 19h às 22h

- Sala de Aula Invertida: videoaulas de apoio

- Duração: 5 semanas

- Voucher de 58% para prova de certificação

- Voucher fornecido pela Cisco se o aluno atingir nota maior que 70 no exame final do curso , na primeira tentativa. Em geral o voucher é maior do que 60%. Pode chegar a 70%. Todos alunos da ABRedes que completaram o curso até hoje obtiveram o voucher. Nós estamos sempre ao seu lado para esta conquista.

- Todas as aulas são gravadas e ficam disponíveis por 6 meses.

- Garantia de término, sem custo adicional, na turma seguinte, caso ocorra algum imprevisto.

- Extra: Orientações para se preparar para prova de certificação ; Aulas gravadas disponíveis por 6 meses ; Garantia de término, sem custo, na turma seguinte, caso ocorra algum imprevisto.

- Opcional (R$ 500,00): Credenciamento oficial para ser Instrutor da Academia Cisco (validade mundial).

- Verifique o cronograma e conteúdos deste treinamento em: https://links.abredes.com.br/cronocyberops

| Módulos | Semana | Conteúdos |

| 1 – 2 | Aula 1 | Atores e defensores de ameaças |

| 3 – 4 | Aula 2 | Visão Geral de Sistemas Operacionais |

| 5 – 7 | Aula 3 | Fundamentos de Rede Parte 1 |

| 8 – 10 | Aula 4 | Fundamentos de Rede Parte 2 |

| 11 – 12 | Aula 5 | Segurança de Infraestrutura de Rede |

| 13 – 15 | Aula 6 | Ameaças e Ataques Parte 1 |

| 16 – 17 | Aula 7 | Ameaças e Ataques Parte 2 |

| 18 – 20 | Aula 8 | Defesa de Rede |

| 21 – 23 | Aula 9 | Criptografia e Proteção de Endpoint |

| 24 – 25 | Aula 10 | Protocolos e Arquivos de Log |

| 26 – 28 | Aula 11 | Analisando Dados de Segurança |

| Módulo/Tópicos | Metas/Objetivos |

| Módulo 1. O perigo | Explicar por que as redes e os dados são atacados. |

| 1.0 Introdução | Uma breve introdução ao curso e ao primeiro módulo. |

| 1.1 Histórias de guerra | Destacar os recursos dos incidentes da segurança cibernética. |

| 1.2 Agentes de ameaças | Explicar as motivações dos agentes de ameaças por trás de incidentes de segurança específicos. |

| 1.3 Impacto das ameaças | Explicar o possível impacto dos ataques de segurança de rede. |

| 1.4 O resumo dos perigos | Um breve resumo e o teste do módulo. |

| Módulo 2. Soldados na guerra contra o crime digital | Explicar como se preparar para uma carreira nas operações da segurança cibernética. |

| 2.0 Introdução | Uma introdução ao módulo. |

| 2.1 O moderno centro de operações de segurança | Explicar a missão do centro de operações de segurança. |

| 2.2 Como tornar-se um defensor | Descrever os recursos disponíveis para se preparar para uma carreira nas operações da segurança cibernética. |

| 2.3 Resumo de soldados na guerra contra o crime digital | Um breve resumo e o teste do módulo. |

| Módulo 3. O sistema operacional Windows | Explicar os recursos de segurança do sistema operacional Windows. |

| 3.0 Introdução | Uma introdução ao módulo. |

| 3.1 A história do Windows | Descrever a história do sistema operacional Windows. |

| 3.2 Arquitetura e operações do Windows | Explicar a arquitetura do Windows e sua operação. |

| 3.3 Configuração e monitoramento do Windows | Explicar a configuração e o monitoramento do Windows. |

| 3.4 Segurança do Windows | Explicar como o Windows pode permanecer seguro. |

| 3.5 O resumo do sistema operacional Windows | Um breve resumo e o teste do módulo. |

| Módulo 4. Visão geral do Linux | Implementar a segurança básica do Linux. |

| 4.0 Introdução | Uma introdução ao módulo. |

| 4.1 Noções básicas do Linux | Explicar por que as habilidades do Linux são essenciais para o monitoramento e a investigação de segurança de rede. |

| 4.2 Como trabalhar no Linux Shell | Usar o Linux Shell para manipular arquivos de texto. |

| 4.3 Servidores e clientes do Linux | Explicar como funcionam as redes client-server. |

| 4.4 Administração básica do servidor | Explicar como um administrador do Linux localiza e manipula arquivos de log de segurança. |

| 4.5 O sistema de arquivos Linux | Gerenciar o sistema de arquivos e as permissões do Linux. |

| 4.6 Como trabalhar com a GUI do Linux | Explicar os componentes básicos da GUI do Linux. |

| 4.7 Como trabalhar em um host do Linux | Usar ferramentas para detectar malware em um host do Linux. |

| 4.8 Resumo dos conceitos básicos do Linux | Um breve resumo e o teste do módulo. |

| Módulo 5. Protocolos de rede | Explicar como os protocolos viabilizam as operações de rede. |

| 5.0 Introdução | Uma introdução ao módulo. |

| 5.1 Processo de comunicação de rede | Explicar as operações básicas das comunicações de rede de dados. |